本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、以下のトラフィックログを保存する方法について説明します。

- 暗黙の拒否ポリシーで拒否されたトラフィックのログ

- 許可された通信のセッション開始時のトラフィックログ

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

前提

トラフィックログを FortiGate ローカルのメモリ上に保存する場合はメモリロギングが有効にされていることを前提とします。また Syslog サーバへトラフィックログを転送する場合は Syslog サーバの設定がされていることを前提とします。

基本的なロギングの設定方法は以下の記事を参照してください。

暗黙の拒否ポリシーのログ保存設定

暗黙の拒否ポリシーによって拒否されたトラフィックのログ保存は、デフォルトでは無効になっていますが、これを有効化する方法を説明します。

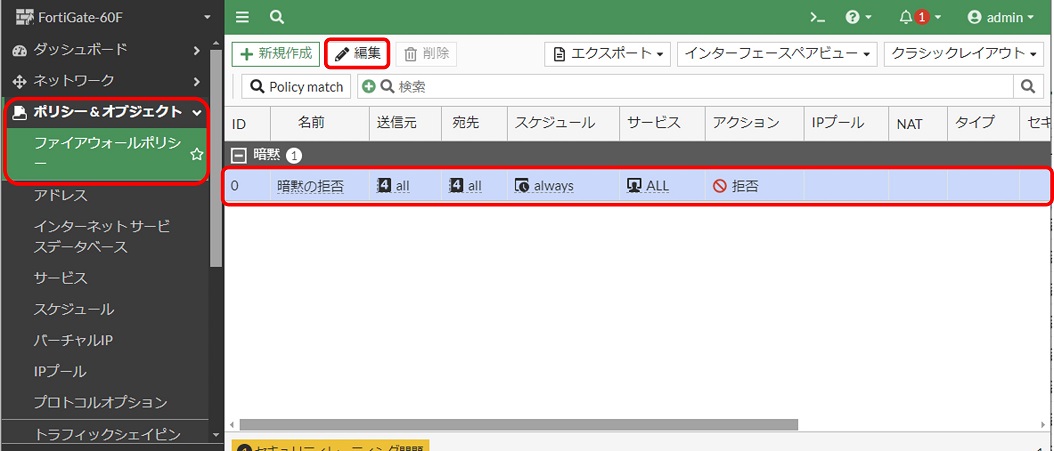

GUI の左側のメニューから「ポリシー&オブジェクト > ファイアウォールポリシー」画面を表示し、暗黙の拒否ポリシーをクリックして選択状態にしてから「編集」をクリックします。または暗黙の拒否ポリシーをダブルクリックします。

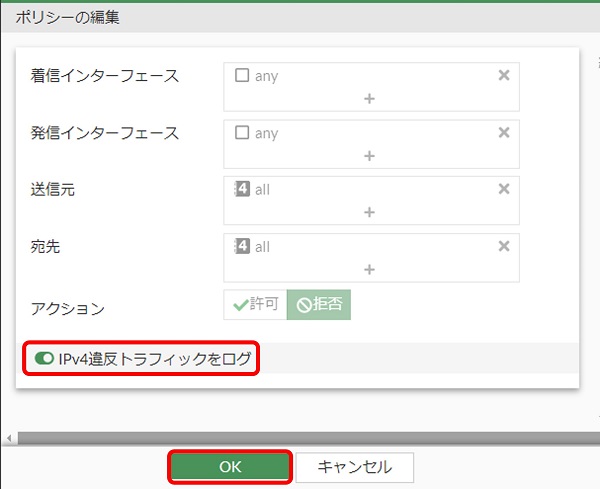

以下のような設定画面が表示されます。「IPv4違反トラフィックをログ」を有効化し、「OK」をクリックします。

以上で設定は完了です。

CLI で設定する場合はconfig log settingで設定します。

set fwpolicy-implicit-logが暗黙の拒否ポリシーのログ設定に該当します。ログ保存を有効化する場合はこれの値をenableにします。

config log setting

set fwpolicy-implicit-log enable

endログの確認

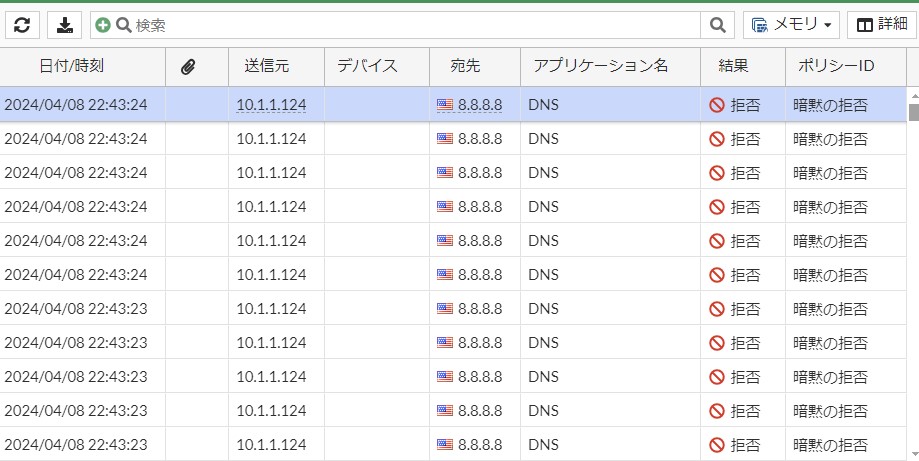

GUI の「ログ&レポート > 転送トラフィックログ」画面にて、拒否されたトラフィックのログを確認できます。以下の画像のように、ポリシーIDが暗黙の拒否となっているログが表示されます。

セッション開始時のログの保存設定

ファイアウォールポリシーのトラフィックログはデフォルトではセッション終了時のログのみが保存されます。

これに追加でセッション開始時のログも保存するように設定することができます。

セッション開始時のログを保存するための設定は CLI でのみ実施できます。

この設定はファイアウォールポリシー単位で設定するため、config firewall policyの中の対象ポリシーの設定の中で設定します。

以下のようにset logtraffic-start enableと設定することでセッション開始時のログを保存するようになります。

config firewall policy

edit 1

set logtraffic-start enable

next

end逆に無効化する場合はdisableと設定します。

config firewall policy

edit 1

set logtraffic-start disable

next

endログの確認

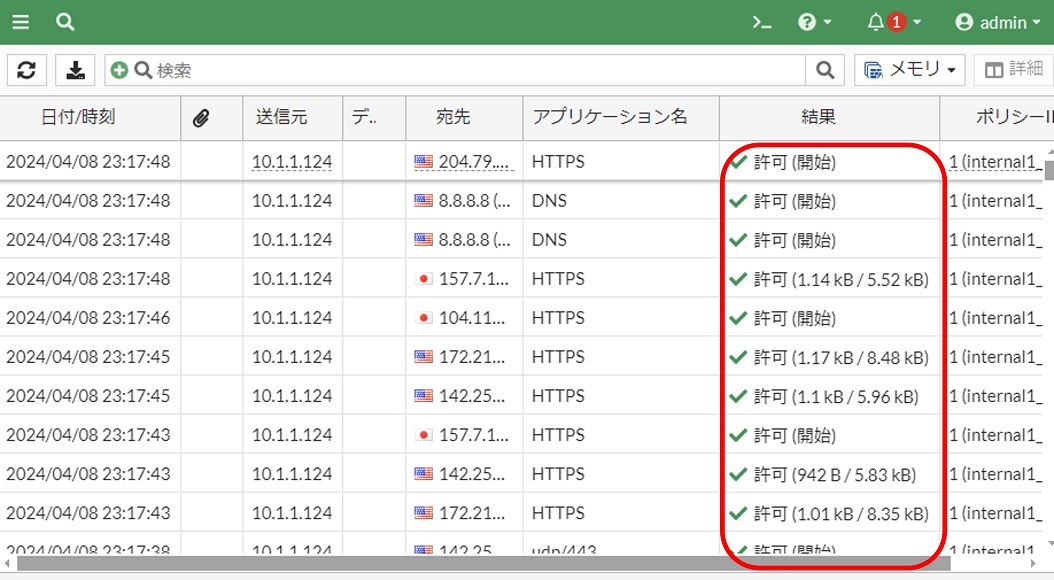

GUI の「ログ&レポート > 転送トラフィックログ」画面にてログを確認できます。以下の画像のように、結果欄が「許可(開始)」となっているログが表示されます。

以上です。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- FortiGate で override が無効なのにフェイルバックが発生する理由 ※note記事

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

コメント