本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate に関して、特定の送信元 MAC アドレスからの通信のみ許可する MAC アドレスフィルタリングを行う設定方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

FortiGate における MAC アドレスフィルタリング

FortiGate にて MAC アドレスフィルタリングを実現するためには、MAC アドレスタイプのアドレスオブジェクトを作成し、それをファイアウォールポリシーの送信元アドレスとして設定します。

以下でその設定方法について説明します。

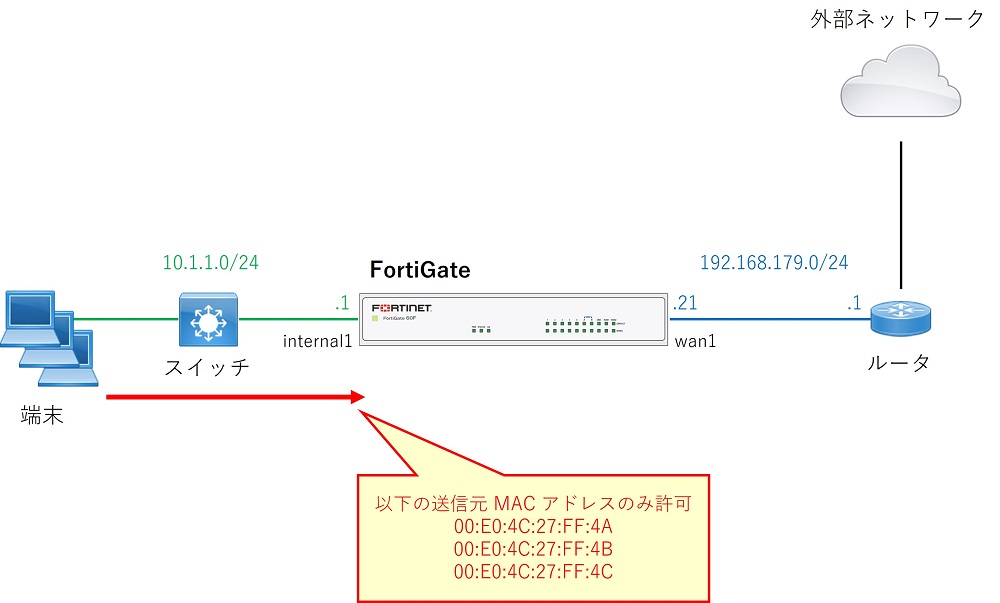

想定シナリオ

以下図のように、FortiGate の internal1 の先に複数の端末が存在します。FortiGate にて、以下の MAC アドレスの端末についてだけ外部ネットワークへの通信を許可することにします。

- 許可する MAC アドレス:

- 00:E0:4C:27:FF:4A

- 00:E0:4C:27:FF:4B

- 00:E0:4C:27:FF:4C

MAC アドレスタイプのアドレスオブジェクトの設定

まず MAC アドレスタイプのアドレスオブジェクトを作成します。

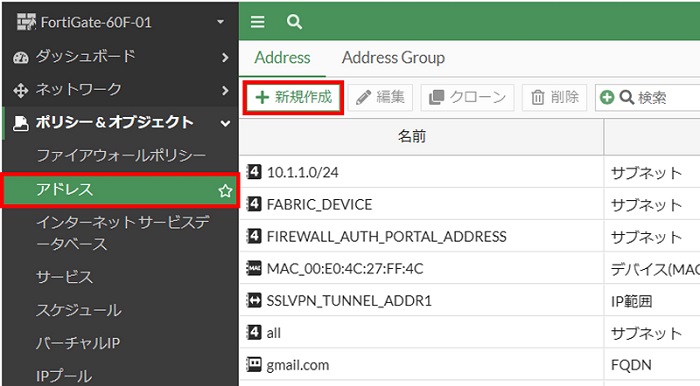

GUI 左側メニューから「ポリシー&オブジェクト > アドレス」画面を開き、「新規作成」をクリックします。

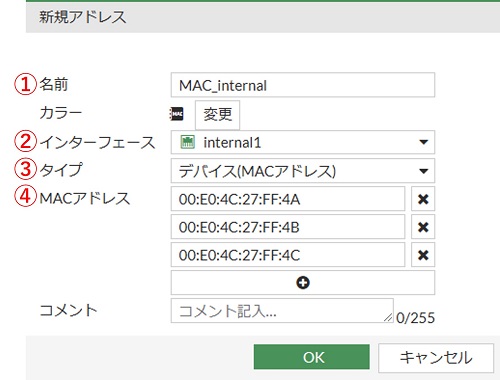

アドレス設定画面で各項目を設定します。

- 「名前」には分かりやすいアドレス名を入力します

- 「インターフェース」には対象 MAC アドレスの端末が接続するインターフェースを指定します

- 「タイプ」では「デバイス(MACアドレス)」を指定します

- 「MACアドレス」欄には対象の MAC アドレスを入力します

- MAC アドレスは2桁ごとに「:」で区切った形式で入力します

- 大文字と小文字は区別されないためどちらでも大丈夫です

- []をクリックすると枠を増やせます。複数の MAC アドレスを指定することが可能です

以上の設定ができたら「OK」をクリックします。

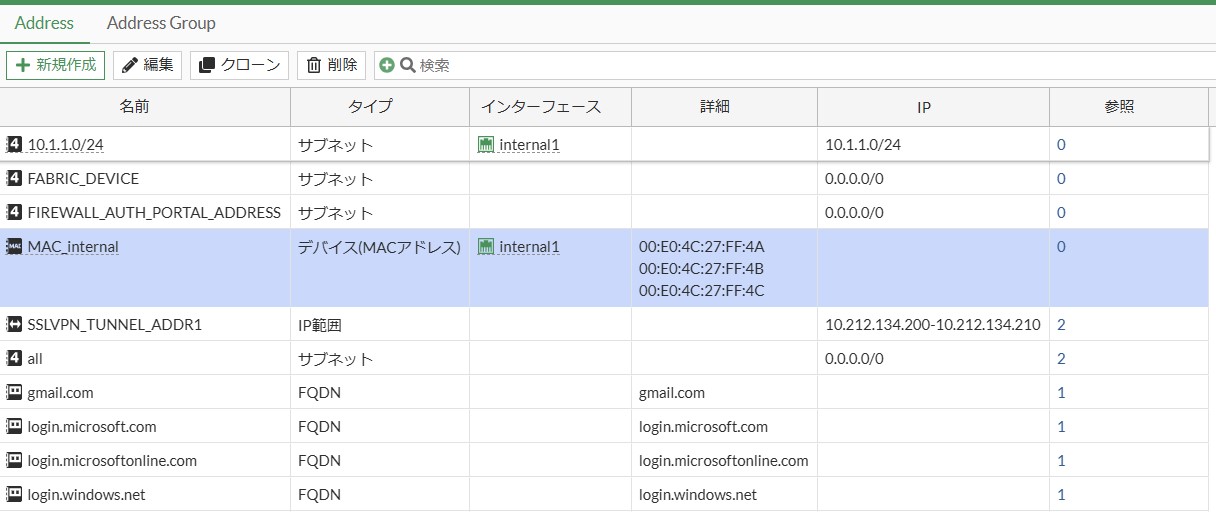

アドレス画面で設定したアドレスが追加されていることを確認します。

以上でアドレスオブジェクトの設定は完了です。

CLI で MAC アドレスタイプのアドレスオブジェクトを設定する場合は以下のようなコンフィグになります。

config firewall address

edit "MAC_internal"

set uuid 4a7dbe8c-0e11-51ef-13c5-aced57b6c458

set type mac

set associated-interface "internal1"

set macaddr "00:E0:4C:27:FF:4A" "00:E0:4C:27:FF:4B" "00:E0:4C:27:FF:4C"

next

end一つのアドレスオブジェクト内で複数の MAC アドレスを指定する場合は上記コンフィグ例のようにset macaddrの値として半角スペース区切りで複数の MAC アドレスを指定します。

※uuidは自動設定される項目のため、新規アドレス作成時は手動設定しないでください

ファイアウォールポリシーの設定

特定の MAC アドレスからの通信のみ許可するファイアウォールポリシーの設定を行います。

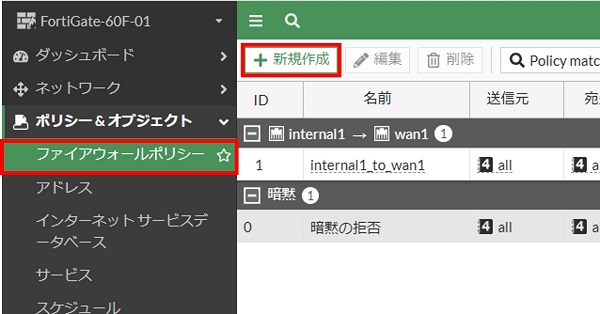

GUI 左側メニューから「ポリシー&オブジェクト > ファイアウォールポリシー」画面を開き、「新規作成」をクリックします。

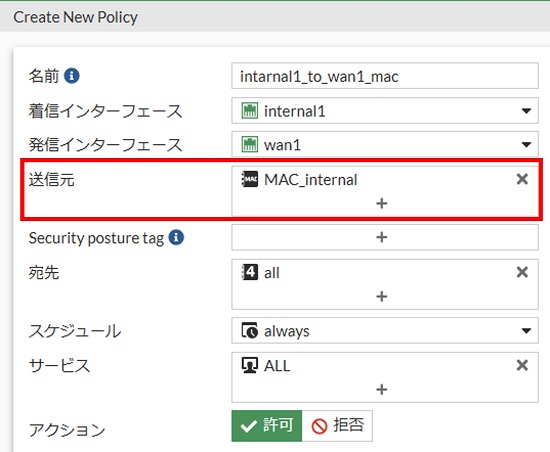

ファイアウォールポリシーを設定します。ポイントは送信元アドレスにあらかじめ作成しておいた MAC アドレスタイプのアドレスオブジェクトを指定することです。

その他の項目は通常のファイアウォールポリシーを設定する場合と同様に設定します。

ファイアウォールポリシー画面にて設定したポリシーが追加されていることを確認します。

以上でファイアウォールポリシーの設定は完了です。

本記事で設定したファイアウォールポリシーの CLI コンフィグは以下の通りです。

config firewall policy

edit 2

set name "intarnal1_to_wan1_mac"

set uuid 08aafcce-0e14-51ef-8d5d-9e8c2f34a2e5

set srcintf "internal1"

set dstintf "wan1"

set action accept

set srcaddr "MAC_internal"

set dstaddr "all"

set schedule "always"

set service "ALL"

set nat enable

next

end以上で MAC アドレスフィルタリングを実現する設定は完了です。

通信確認とログ確認

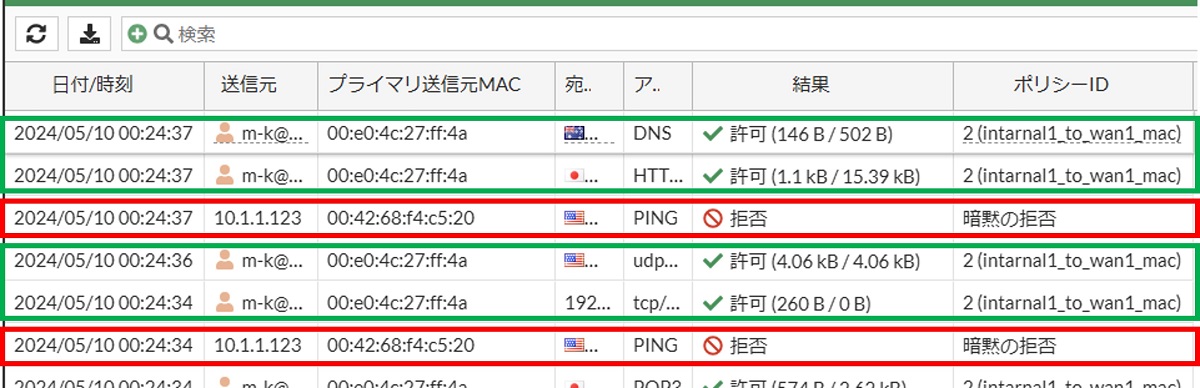

実際に通信を行い、許可された MAC アドレスの端末のみ通信が許可されることを確認します。

以下は通信試行後のトラフィックログです。許可された MAC アドレスの 00:e0:4c:27:ff:4a については許可され、許可されていない MAC アドレスの 00:42:68:f4:c5:20 については拒否されていることが分かります。

対象 MAC アドレスの追加削除の運用について

MAC アドレスフィルタリングを運用する場合、運用中に許可対象となる MAC アドレスの追加・削除を行う必要が発生することが想定されます。

対象 MAC アドレスの追加・削除は、対象ファイアウォールポリシーに適用している MAC アドレスタイプのアドレスオブジェクトの設定にて MAC アドレスを追加・削除することで対応できます。

また、本記事の設定例では一つのアドレスオブジェクト内で複数の MAC アドレスを指定しましたが、別の設定方法として一つのアドレスオブジェクトには一つの MAC アドレスを指定することにして複数のアドレスオブジェクトを作成し、アドレスグループを作成して対象のアドレスオブジェクトをメンバーとして設定するという方法もあります。この場合、ファイアウォールポリシーでは送信元としてアドレスグループを指定します。アドレスグループを使用する場合、アドレスグループのメンバーを追加・削除することで対象 MAC アドレスの追加・削除を行うことができます。

設計時は運用も考慮してどのような設計とするかを決定してください。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- FortiGate で override が無効なのにフェイルバックが発生する理由 ※note記事

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

コメント